ℐ rapimenti dei nostri dati più cari sono una nuova frontiera che

merita la curiosità di un hacker e di un geek. Si tratta di malware

(virus) che rapisce le nostre foto più belle, i nostri testi più cari e

tutti i dati utili che ci hanno impegnato nottate. Attualmente il

"virus" in voga si chiama Cryptolocker ma sono certo che sia solo il primo di una lunga lista. In effetti è stato sostituito da un secondo ransomware di nome CryptoWall che ha numeri ancora maggiori del precedente.

Se pensate che sia un malware qualsiasi allora avete sbagliato articolo. Questo è un virus che chiede il riscatto! Il suo nome tecnico è infatti ransomware, da to ransom, rapire. Veniamo alla parte più interessante ovvero supponiamo di essere stati rapiti o meglio lo sono stati i nostri dati.

Vediamo il funzionamento di Cryptolocker in quanto il primo della stirpe ma gli altri funzionano in modo del tutto simile.

Cryptolocker

Appena Cryptolocker entra in azione cripta tutti i nostri dati con l'algoritmo AES256, la chiave simmetrica usata è una per ogni file. La chiave dell'AES viene criptata con un algoritmo di criptazione asimmetrico RSA 1024 dove la chiave pubblica è nei file mentre la chiave privata è nel server del malware.

Già qui vediamo che non è il solito virus. Criptolocker permette la decifrazione dei file se si paga un riscatto entro 72 ore. Probabilmente in questo tempo il server è attivo e quindi può mandare la chiave privata al PC infettato. Dopo questo tempo è probabile che il server non sia più attivo e qui sta la novità: è messo a disposizione un sito Internet presso la darknet di TOR per scaricare un programma di decrittazione che contiene la nostra private key personale.

La procedura per avere il programmino per decriptare tutti i nostri file (quello mostrato di seguito) è piuttosto semplice. Si tratta di andare nel sito f2d2v7soksbskekh.onion e fare l'upload di un nostro file criptato dove verrà estratta la chiave pubblica. Quindi verrà chiesto di pagare il riscatto in bitcoin e poi potremmo fare il download del programmino per decrittare i nostri preziosi file.

Il programma qui sopra è l'oggetto del desiderio di tutti gli infettati da questo malware assetato di soldi. Maggiori informazioni le potete trovare nel sito bleepingcomputer dove ho copiato l'immagine.

Riassumendo questo virus usa la crittografia per rendere inservibili i file, usa TOR per avere la chiave per decrittare i file e usa i bitcoin per il pagamento.

Nel momento in cui scrivo il riscatto da pagare entro 72 ore è di 0.5 BTC (bitcoin), oltre questo tempo il riscatto è "normalmente" pari a 5 volte tanto ovvero 2.5 BTC. Al cambio attuale fanno grosso modo 2500 euro. Il malware colpisce soprattutto i computer aziendali dove probabilmente ci sono dati importanti.

CryptoWall

Il secondo ransomware CryptoWall crittografa direttamente con l'algoritmo RSA e lascia 5 giorni per il pagamento in Bitcoin di 500 $ dopo di che il prezzo raddoppia. PCWorld ha un articolo che illustra i due malware di tipo ransomware.

Queste le schermate relative al ramsonware CryptoWall: 1, 2, 3. Quello che segue è la pagina web di CryptoWall (su rete onion) che illustra i passi da fare per avere il link al programmino con la chiave privata (CryptoWall Decrypter) che decifra i files "rapiti":

Questa una tipica pagina di Cryptowall (con scadenza 13 marzo 2016) in cui viene chiesto il riscatto di 1.2 bitcoin (circa 500 euro) e dopo un po' di giorni il ricatto raddoppia e diventa di 2.4 bitcoin (circa 1000 euro). Si noti che viene data la possibilità di decrittare un file a propria scelta come prova dell'affidabilità del servizio e questo gratuitamente, cioè senza pagare alcun riscatto.

TeslaCrypt

Si è aggiunto un terzo ransomware di nome TeslaCrypt che chiede di collegarsi al sito onion specifico della propria infezione (che probabilmente rimane attivo per un po' di tempo) e di digitare l'indirizzo bitcoin della propria infezione (15Y2TmHrxjmRFxfNUttwb9aU4DifvDpWKM):

Interessante il fatto che l'indirizzo contiene preventivamente 1 milli bitcoin, in pratica l'indirizzo è stato "aperto" dai ricattatori. In effetti si vede che una serie di indirizzi bitcoin come quello in questione sono stati aperti dai ricattatori con lo stesso importo, probabilmente tutti questi indirizzi sono usati da TeslaCrypt per ricevere il riscatto. Si noti che gli indirizzi linkati sono relativi alla rete onion per cui occorre Tor Browser per accedervi.

Quella che segue è la comune pagina di richiesta di riscatto che compare nei pc windows infettati, l'immagine è tratta da Tom's HW che tratta l'argomento in un suo articolo:

Consigli

Un consiglio? Fate sempre il backup. Un altro consiglio? Non usate windows che è pieno di virus là fuori che aspettano solo che clicchiate su un allegato email per infettarvi. Un altro? Non tenete file importati sul pc: un computer sicuro è un computer spento (e alcuni aggiungono: con la spina staccata). Se non avete seguito nessuno di questi consigli non vi rimane che pagare o perdere tutto quello che è stato crittografato. Alcuni consigliano una mezza misura ovvero conservare i file criptati nella speranza che nel futuro qualcuno riesca a trovare il modo di decifrarli: in effetti in alcuni casi si è venuto a capo del problema.

Questo un articolo di Riccardo Luna di Repubblica.it sui Ransomware.

Se pensate che sia un malware qualsiasi allora avete sbagliato articolo. Questo è un virus che chiede il riscatto! Il suo nome tecnico è infatti ransomware, da to ransom, rapire. Veniamo alla parte più interessante ovvero supponiamo di essere stati rapiti o meglio lo sono stati i nostri dati.

Vediamo il funzionamento di Cryptolocker in quanto il primo della stirpe ma gli altri funzionano in modo del tutto simile.

Cryptolocker

Appena Cryptolocker entra in azione cripta tutti i nostri dati con l'algoritmo AES256, la chiave simmetrica usata è una per ogni file. La chiave dell'AES viene criptata con un algoritmo di criptazione asimmetrico RSA 1024 dove la chiave pubblica è nei file mentre la chiave privata è nel server del malware.

Già qui vediamo che non è il solito virus. Criptolocker permette la decifrazione dei file se si paga un riscatto entro 72 ore. Probabilmente in questo tempo il server è attivo e quindi può mandare la chiave privata al PC infettato. Dopo questo tempo è probabile che il server non sia più attivo e qui sta la novità: è messo a disposizione un sito Internet presso la darknet di TOR per scaricare un programma di decrittazione che contiene la nostra private key personale.

La procedura per avere il programmino per decriptare tutti i nostri file (quello mostrato di seguito) è piuttosto semplice. Si tratta di andare nel sito f2d2v7soksbskekh.onion e fare l'upload di un nostro file criptato dove verrà estratta la chiave pubblica. Quindi verrà chiesto di pagare il riscatto in bitcoin e poi potremmo fare il download del programmino per decrittare i nostri preziosi file.

Il programma qui sopra è l'oggetto del desiderio di tutti gli infettati da questo malware assetato di soldi. Maggiori informazioni le potete trovare nel sito bleepingcomputer dove ho copiato l'immagine.

Riassumendo questo virus usa la crittografia per rendere inservibili i file, usa TOR per avere la chiave per decrittare i file e usa i bitcoin per il pagamento.

Nel momento in cui scrivo il riscatto da pagare entro 72 ore è di 0.5 BTC (bitcoin), oltre questo tempo il riscatto è "normalmente" pari a 5 volte tanto ovvero 2.5 BTC. Al cambio attuale fanno grosso modo 2500 euro. Il malware colpisce soprattutto i computer aziendali dove probabilmente ci sono dati importanti.

CryptoWall

Il secondo ransomware CryptoWall crittografa direttamente con l'algoritmo RSA e lascia 5 giorni per il pagamento in Bitcoin di 500 $ dopo di che il prezzo raddoppia. PCWorld ha un articolo che illustra i due malware di tipo ransomware.

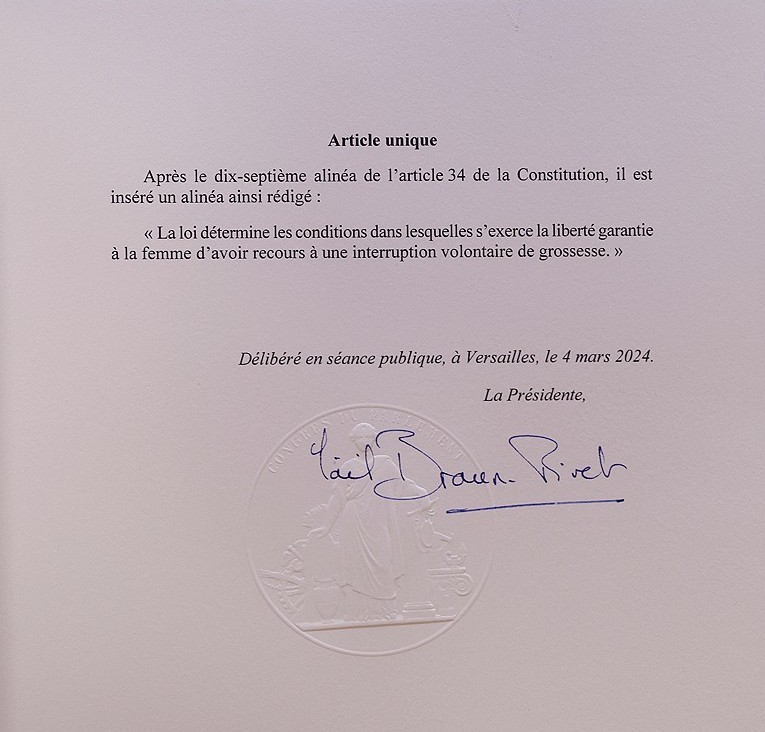

Queste le schermate relative al ramsonware CryptoWall: 1, 2, 3. Quello che segue è la pagina web di CryptoWall (su rete onion) che illustra i passi da fare per avere il link al programmino con la chiave privata (CryptoWall Decrypter) che decifra i files "rapiti":

Decrypt serviceA questo punto dovrebbe comparire che il pagamento è stato fatto e dovrebbe essere messo a disposizione un link (così ho letto) per scaricare CryptoWall Decrypter che una volta eseguito nel proprio pc windows permette (dopo un po' di tempo per le lunghe elaborazioni da fare) di riottenere i propri documenti in chiaro.

Your files are encrypted.

To get the key to decrypt files you have to pay 500 USD/EUR. If payments is not made before [data e ora] the cost of decrypting files will increase 2 times and will be 1000 USD/EUR

Prior to increasing the amoun left: [timer con il conto alla rovescia: parte da 120 ore]

We are present a special software - CryptoWall Decrypter - which is allow to decrypt and return control to all your encrypted files. How to buy CryptoWall decrypter?

- You should register Bitcoin wallet [Multibit o un servizio on line]

- Purchasing Bitcoins - Although it's not yet easy to buy bit coins, it's getting simpler every day. [per esempio tramite bitcoin.de]

- Send 2.51 BTC to Bitcoin address: 1VkSieDb5e8T65vTY5E78SshjTl7R52RmbR5 [per esempio con un client tipo Multibit o blockchain.info]

- Enter the Transaction ID (esempio) and select amount (2.51 BTC) [Form dove introdurre l'ID]

- Please check the payment information and click "PAY".

Kensan.it

Questa una tipica pagina di Cryptowall (con scadenza 13 marzo 2016) in cui viene chiesto il riscatto di 1.2 bitcoin (circa 500 euro) e dopo un po' di giorni il ricatto raddoppia e diventa di 2.4 bitcoin (circa 1000 euro). Si noti che viene data la possibilità di decrittare un file a propria scelta come prova dell'affidabilità del servizio e questo gratuitamente, cioè senza pagare alcun riscatto.

TeslaCrypt

Si è aggiunto un terzo ransomware di nome TeslaCrypt che chiede di collegarsi al sito onion specifico della propria infezione (che probabilmente rimane attivo per un po' di tempo) e di digitare l'indirizzo bitcoin della propria infezione (15Y2TmHrxjmRFxfNUttwb9aU4DifvDpWKM):

Interessante il fatto che l'indirizzo contiene preventivamente 1 milli bitcoin, in pratica l'indirizzo è stato "aperto" dai ricattatori. In effetti si vede che una serie di indirizzi bitcoin come quello in questione sono stati aperti dai ricattatori con lo stesso importo, probabilmente tutti questi indirizzi sono usati da TeslaCrypt per ricevere il riscatto. Si noti che gli indirizzi linkati sono relativi alla rete onion per cui occorre Tor Browser per accedervi.

Quella che segue è la comune pagina di richiesta di riscatto che compare nei pc windows infettati, l'immagine è tratta da Tom's HW che tratta l'argomento in un suo articolo:

Consigli

Un consiglio? Fate sempre il backup. Un altro consiglio? Non usate windows che è pieno di virus là fuori che aspettano solo che clicchiate su un allegato email per infettarvi. Un altro? Non tenete file importati sul pc: un computer sicuro è un computer spento (e alcuni aggiungono: con la spina staccata). Se non avete seguito nessuno di questi consigli non vi rimane che pagare o perdere tutto quello che è stato crittografato. Alcuni consigliano una mezza misura ovvero conservare i file criptati nella speranza che nel futuro qualcuno riesca a trovare il modo di decifrarli: in effetti in alcuni casi si è venuto a capo del problema.

Questo un articolo di Riccardo Luna di Repubblica.it sui Ransomware.